¿Qué es AdGuard DNS?

AdGuard DNS es un sistema de resolución de DNS gratuito orientado a la privacidad que bloquea rastreadores, anuncios y phishing. Puedes usarlo en lugar de tu proveedor de DNS actual.

En este punto, AdGuard Home tiene mucho en común con Pi-Hole. Ambos bloquean anuncios y rastreadores que utilizan el llamado método "DNS sinkholing" y ambos permiten Personalizar lo que está bloqueado. ....

AdGuard DNS tiene varias opciones tanto gratuitas como de pago para gestionar en nuestro domicilio y/o empresa que paginas web y contenido se puede visitar desde nuestros equipos. Dependiendo de la opción que elijamos podremos gestionar un numero determinado dispositivos y realizar estadísticas de uso.

La versión gratuita nos permite

Básico

- 300 mil peticiones mensuales

- 5 dispositivos

- 2 servidores

- Sin soporte

- Gratis

AdGuard es multiplataforma y podremos instalar su aplicación en varios dispositivos con distintas arquitecturas.

DNS sinkholing es una técnica que se usa para evitar el acceso a sitios web maliciosos o no deseados. Consiste en devolver una dirección IP falsa o nula cuando se hace una consulta DNS para un dominio malicioso. Así se puede redirigir el tráfico a un servidor controlado por los analistas de seguridad o bloquear el acceso por completo.

Otra que opción que tenemos con AdGuard DNS es añadir sus servidores DNS públicos de forma manual, en nuestros dispositivos, las paginas web de los dispositivos de nuestros menores serán filtrados, pero no tendremos acceso a las estadísticas, ni modificar la lista blanca.

- DNS simple

- Servidores predeterminados

AdGuard DNS bloqueará anuncios y rastreadores.IPv4:94.140.14.1494.140.15.15IPv6:2a10:50c0::ad1:ff2a10:50c0::ad2:ff

- Servidores sin filtrado

AdGuard DNS no bloqueará anuncios, rastreadores ni ninguna otra petición DNS.IPv4:94.140.14.14094.140.14.141IPv6:2a10:50c0::1:ff2a10:50c0::2:ff

- Servidores de protección familiar

AdGuard DNS bloqueará anuncios, rastreadores, contenido para adultos y habilitará la Búsqueda Segura y el Modo Seguro, cuando sea posible.IPv4:94.140.14.1594.140.15.16IPv6:2a10:50c0::bad1:ff2a10:50c0::bad2:ff

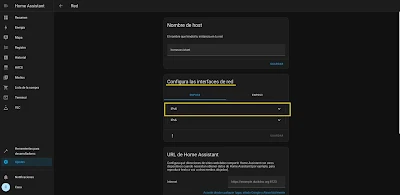

Sustituiremos las servidores DNS en nuestro Router, si es posible, y en los equipos y dispositivos en los que queremos un control parental de contenidos y un filtrado de rastreadores, anuncios y phishing.

Te dejo el enlace: Como cambiar servidor DNS en linux