Cryptomator es una aplicación gratuita (salvo en smartphone con sistemas Android) y multiplataforma que nos permite encriptar carpetas para que su contenido solo sea accesible por el poseedor de la contraseña.

Ponga un candado en su nube

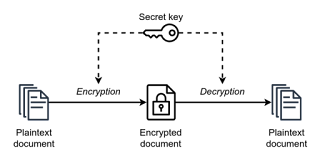

Con Cryptomator, la clave de sus datos está en sus manos. Cryptomator encripta tus datos de forma rápida y sencilla. Después, los subes protegidos a tu servicio en la nube favorito.

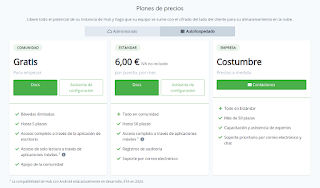

Está aplicación se distribuye bajo licencia GNU (Licencia Pública General), puedes colaborar aportando un donativo y también dispone de opciones de pago para empresas, y opciones de administrado y auto-hospedado.

Se han publicado ataques que son computacionalmente más rápidos que uno de fuerza bruta, aunque ninguno a partir de 2013 que sea factible. Para AES-128, la clave se puede recuperar con una complejidad computacional de 2126.1 usando el ataque biclique. En el caso de estos ataques en AES-192 y AES-256, se aplican respectivamente las complejidades computacionales de 2189.7 y 2254,4 respectivamente. Los ataques clave relacionados pueden romper AES-192 y AES-256 con complejidades 299.5 y 2176 tanto en tiempo como en datos respectivamente.

Es un algoritmo de cifrado de clave simétrica que se utiliza para proteger datos confidenciales mediante el uso de protocolos de cifrado aprobados. Se considera el estándar global para el cifrado y es utilizado por agencias gubernamentales, empresas e individuos por igual para proteger la información del acceso no autorizado. Fue desarrollado por dos criptógrafos belgas, Joan Daemen y Vincent Rijmen, a fines de la década de 1990

Características de Cryptomator:

- Software de código abierto bajo licencia GNU.

- Aplicación multipispositivo, disponible para sistemas operativos:

- Linux

- También encontrarás Cryptomator en los siguientes repositorios:

PPA: sebastian-stenzel/cryptomator

AUR: cryptomator y cryptomator-bin

Flatpak: org.cryptomator.Cryptomator

- Windows (a partir de la versión 10)

- macOS 10.13 para Intel recomendado instalar macFUSE

- macOS Apple Silicon recomendado instalar FUSE-T

- Android precio 14,99€, esta aplicación es de pago para este sistema operativo

- iOS

- Integración con los servicios de copia de seguridad en la nube:

- Dropbox

- Google Drive

- OneDrive

- ownCloud

- Nextcloud

- y cualquier otra nube que se sincronice con tu directorio local.

- Del lado del cliente: sin cuentas, sin transferencia de datos a través del servicio en línea.

- Crea una unidad virtual cifrada para almacenar datos de manera sencilla.

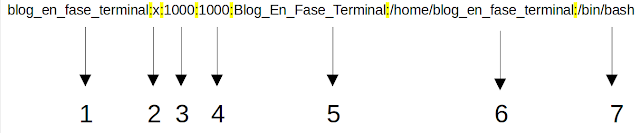

- Cifrado AES con una longitud de clave de 256 bits, Los nombres de los archivos también serán encriptados y esto confiere una ofuscación de la estructura de la carpeta y archivos.

- Compatibilidad con RGPD: Adecuado para la sincronización de datos personales en la nube bajo las regulaciones de la Unión Europea y ha sido revisado por auditores independientes .

chmod +x cryptomator-1.11.1-x86_64.AppImag

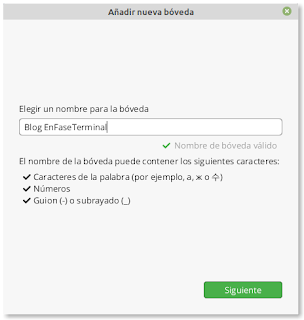

La aplicación es muy sencilla de manejar y se encuentra traducida al español. Lo primero que nos pide es añadir o crear una bóveda, una carpeta a la se le va a aplicar la encriptación.

En este caso crearemos una carpeta nueva, siempre respetando las directrices que nos indican, en cuanto a caracteres permitidos.

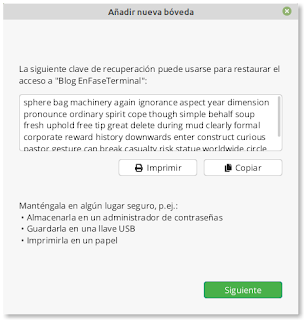

Seguidamente elegiremos la clave que sera la llave que se usará como patrón para la encriptación de nuestra carpeta o bóveda, la aplicación nos mostrará un baremo con la complejidad de la misma. Antes de continuar., deberemos confirmar de forma explicita si queremos o no, que el programa nos genere una clave de recuperación, por si acaso olvidamos la clave maestra. Hay que tener en cuenta que si olvidamos la clave maestra, y no disponemos de una llave de recuperación, no será posible recuperar los datos que se han encriptado.

La clave de recuperación es una serie de palabras, puede ser impresa en papel y ser guardada en un lugar seguro y/o ser copiada y guarda, por ejemplo en un pendrive, o un gestor de contraseñas. No lo guardéis dentro de la bóveda 😋, la intención es tener una salvaguarda en caso de desastre.

|

| Para acceder a la carpeta siempre será mediante la aplicación y una introducida la clave correcta |

|

| Si accedemos a la carpeta sin el password los archivos son irreconocibles e inaccesibles |

Para aumentar la seguridad de nuestros archivos en la nube, el servicio ha de estar instalado en nuestro dispositivo y mantener sincronizado nuestra carpeta encriptada mediante Cryptomator.