La necesidad de conectar distintas sedes, distantes entre si. Plantea la duda de como conectarlas e integrarlas dentro de la red para compartir entre todas servidores, impresoras, si no es posible crear una red propia. Una de las redes que se pueden utilizar es Internet, pero es una red abierta y accesible a todo el mundo. Una VPN crea una protección y una identificación para que las distintas sedes o equipos realicen sus conexiones de forma privada a través de una red publica, mediante software o hardware.

- Si viajas mucho y es habitual que te conectes a Wifi`s publicas es muy probable que debas contratar una VPN para tus dispositivos. Es muy recomendable que tus interacciones con Internet se realicen de forma encriptada para evitar ataques 'man in the middle' . No sabes quien puede estas "escuchando" dentro de una red publica.

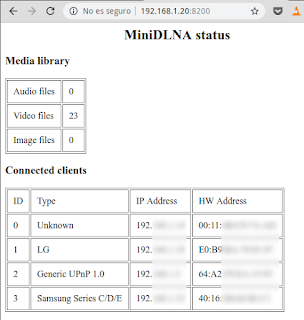

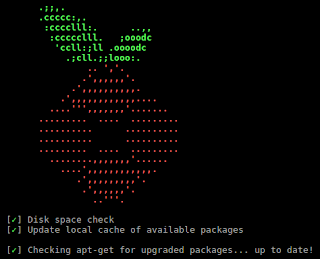

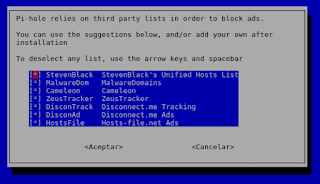

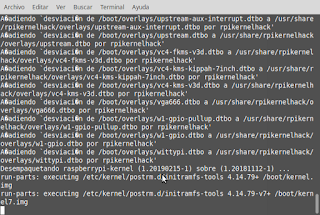

- Si tienes una pequeña empresa o un hogar en el cual quieres tener acceso a tus servidores locales, NAS, Plex, Home Assistant, Pi-Hole, DLNA..... O quieres añadir más seguridad, controlando y filtrando donde navegan tus empleados o menores mediante un servidor de filtrado parental Y quieres garantizar que tus conexiones son seguras y fiables, trabajando con equipos externos como si te encontraras en la oficina o en tu casa. En este caso tienes la opción de contratar o crear tu propio servidor VPN, por ejemplo con una Raspberry o un viejo ordenador.

- Muchos, por no decir todos los servicios de contenido audiovisual on-line penalizan la compartición de cuentas. Una de las soluciones puede ser conectarse todos aquellos usuarios que se encuentran compartiendo la misma cuenta a una VPN para crear un "hogar" y que servicio no nos penalice.

- Evitar filtros de navegación. Ciertas operadoras penalizan el uso de ciertas aplicaciones o servicios p2p como torrent. Para evitar o controlar el uso de grandes cantidades de datos. Al encriptar nuestra navegación, la operadora desconoce que servicios o protocolos estamos utilizando para descargar datos.

- Puede ser que el contenido al que quieres acceder se encuentre censurado en tu país. Si utilizas la VPN que te ofrecen ciertos navegadores tales como: Opera, Firefox, Edge o Brave, podrás acceder a internet o ser visible en un país distinto de donde te encuentras realmente y sortear el bloqueo geográfico. Recuerda que al utilizar una Red Privada Virtual es como si navegaras por la red de redes en un submarino y solo seras visible cuando emerges después del servidor de la VPN. Por ejemplo, no es posible ver cierto contenido de fútbol en una plataforma en un país latino si es de pago, pero en Alemania esa misma plataforma lo ofrece de forma gratuita. En este caso solo estarán protegidas las conexiones que realices mediante el navegador y no las que realices en otras aplicaciones.

- Si eres muy celoso de tu intimidad y quieres que no te rastreen. Aunque en este caso se pueden implementar otras medidas para evitar que tengan controlado.

- Navegar siempre por páginas seguras: https://

- Utilizar la red Tor para ofuscar tu localización real

- Utilizar APP oficiales.

- Utilizar aplicaciones de mensajería seguras, como Telegram o Signal