MSRT Herramienta de Microsoft para el borrado de aplicaciones maliciosas. Es una herramienta de seguridad diseñada para detectar y eliminar posibles amenazas de malware en tu computadora. A diferencia de Windows Defender, que es un programa antivirus, MSRT no es un antivirus independiente, sino una herramienta complementaria que funciona junto a él.

Es una aplicación que se encuentra disponible desde 2005 y se encuentra de forma nativa en Windows 10 y 11, pero puede ser descargado para:

- Windows Server 2008

- Windows Server 2016

- Windows 10

- Windows Server 2012 R2

- Windows Server 2008 R2

- Windows Server 2012

- Windows 7

- Windows Server Tech Preview

- Windows 8.1

- Windows 10 Tech Preview

Esta herramienta no tiene acceso directo desde el menú de aplicaciones y es necesario ser ejecutado desde terminal.

Presiona las teclas Windows + R para abrir la ventana de comando.

O escribe directamente en el cajón de búsqueda

mrt

Si es es posible, Ejecutar como administrador.

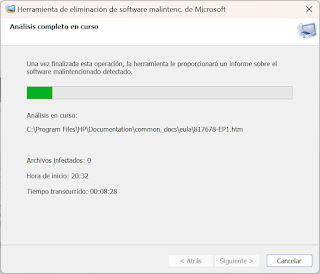

Una vez que la aplicación pueda hacer cambios en nuestro sistema, podremos elegir el tipo de escaneo. Lo mejor es realizar un análisis completo, pero ten en cuenta que esto pueda llevar bastante tiempo.

Recuerda que no es un antivirus, y si una herramienta complementaria para mantener tu privacidad y la seguridad de tu equipo. Esta aplicación se mantiene actualizada cada vez que que se instalen parches de seguridad en su sistema operativo Windows.

Malware: Un programa malicioso (del inglés malware), también conocido como programa maligno, programa malintencionado o código maligno, es cualquier tipo de software que realiza acciones dañinas en un sistema informático de forma intencionada sin el conocimiento del usuario. Ejemplos típicos de estas actividades maliciosas son el robo de información (p. ej. a través de troyanos), dañar o causar un mal funcionamiento del sistema informático (p. ej. mediante Stuxnet, Shamoon o Chernobyl), provocar perjuicios económicos, chantajear a propietarios de los datos de sistemas informáticos (p. ej. con un ransomware), permitir el acceso de usuarios no autorizados, provocar molestias o una combinación de varias de estas actividades