Un SMS recibido en el teléfono móvil el sábado te puede arruinar el fin de semana.

Suele ser el sábado cuando los estafadores te suelen enviar un SMS, alertándote que:

+34 639 156 307 >

Banco BBVA-

Estimado cliente: A partir del 09/04/2023, no podra utilizar su cuenta. Hasta que actualice e nuevo sistema de seguridad :

<enlace de acceso para actualizar tus credenciales>

Este tipo de timos se llaman: Smishing es un tipo de ataque de phishing que se dirige a los usuarios de teléfonos móviles a través de mensajes SMS imitado a entidades bancarias. Y suele ser recibidos los días anteriores a fines de semana, puentes o festivos. Para que el usuario crea que no va a disponer de efectivo hasta el siguiente día laborable.

El objetivo de este tipo de fraude, es la de obtener nuestros datos y contraseñas para acceder a nuestra entidad bancaria en nuestro nombre y vaciarnos la cuentas.

- Primero de todo hay que fijarse en quien envía en mensaje. Si el numero no se encuentra en nuestra lista de contactos, y aun asi hay que actuar con precaución por que el teléfono ha podido ser hacheado, o no apareceré como nombre de la entidad que lo envía. Desconfía

- Prestar atención al texto del mensaje, suele haber faltas de ortografía, no estar bien redactado, la entidad bancaria no corresponde con la que utilizamos habitualmente.

Nuestra entidad bancaria comunicara con nosotros a través de la aplicación que tengamos instalada en el teléfono móvil. Y nunca proporcionaremos datos a aquellos que quieran contacten con nosotros, confirmaremos con nuestra entidad la veracidad de las comunicaciones que recibamos mediante los cauces que tengamos establecidos: teléfono de la sucursal que usamos, pagina web oficial, o directamente con nuestro cajero.

- Analicemos el enlace y no hagamos click sobre el. En este caso el enlace parece de un servidor seguro, pero no corresponde con la web de BBVA https://www.bbva.com/. Y si accedemos al dominio, este pertenece a una pagina de acortamiento de enlaces.

No accedas desde enlaces que le proporcionen por mensajería o SMS. Utiliza tus canales de contacto con la entidad.

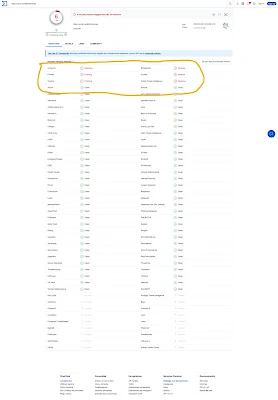

Pasamos el enlace a la pagina VirusTotal que nos informara si enlace nos puede llevar a una pagina con virus o rastreadores maliciosos, y si a sido notificada como pagina utilizada para phishing

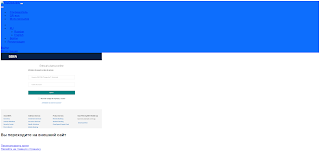

Pero si accedemos al enlace web que nos han enviado llegaremos a una página con una estética muy parecida a nuestra entidad, en este caso BBVA. Y en la que si intentamos acceder con nuestras credenciales, están pasaran a manos de los ladrones, que nos vaciaran la cuenta y entonces si, nos arruinaran el fin de semana he incluso el mes.

¿Que debemos hacer si recibimos un SMS sospechoso phishing?

- Antes de cualquier acción contactar con nuestra entidad bancaria mediante los medios que utilicemos habitualmente, nunca mediante el SMS o mensaje nos hayan enviado.

- No pulsar sobre el enlace que nos han enviado a través del mensaje

- Realizar una captura de pantalla de SMS

- Bloquear al destinatario de mensaje.

- Borrar el mensaje

- Informar a nuestros contactos, enviadles la captura de pantalla y advirtiéndoles que actuen con precaución.

- Informar a Guardia Civil y Policía sobre la estafa para que tomen medidas o informen en sus redes sociales.

- También puedes informar al Instituto Nacional de Ciberseguridad de España INCIBE para que analicen el enlace que te han enviado e informen sobre el fraude.

Gracias.

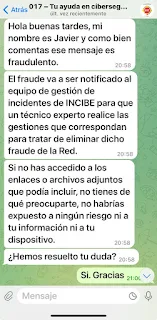

017 – Tu ayuda en ciberseguridad,

017 – Tu ayuda en ciberseguridad,

Por nuestra parte, al habernos facilitado la URL, el fraude va a ser notificado a nuestro equipo de gestión de incidentes para que un técnico experto pueda analizarlo y realice las gestiones oportunas para tratar que afecte a las menos personas posibles.

Continúa reportándonos la información cada vez que detectes un posible riesgo para continuar trabajando en minimizar los peligros online enviando un correo a incidencias@incibe-cert.es. Tienes más información sobre vías de reporte en el siguiente enlace:

https://www.osi.es/es/reporte-de-fraud

017 – Tu ayuda en ciberseguridad,

Como en el resto de mensajes, Whatsapp o correos potencialmente fraudulentos que recibas, recomendamos no acceder a sus enlaces o archivos adjuntos ya que representan un riesgo para tu información, ni facilitar datos personales ni bancarios de ningún tipo, como entendemos que vienes realizando correctamente. Lo recomendable en estos casos es bloquear el número de teléfono / remitente como spam el remitente del correo y eliminarlo.