| León Tolstói |

Blog EnFaseTerminal es un Blog de tecnología que ofrece consejos y resúmenes sobre los últimos temas de tecnología, como seguridad cibernética, privacidad, hardware y software. Nuestros artículos son escritos por un equipo de expertos en tecnología que están comprometidos a proporcionar a sus lectores la información que necesitan para tomar decisiones informadas sobre su tecnología. Visite Blog EnFaseTerminal para obtener más información y estar al día con las últimas tendencias en tecnología.

Mensaje de error import RPi.GPIO as GPIO ModuleNotFoundError: No module named 'RPi'

Continuando con la configuración para que funcione un botón de apagado para la Raspberry Pi2 conectado al al GPIO.

Al lanzar el ejecutable escrito en Python 3 se detiene en la linea en la que importa la RPi de la GPIO, el módulo no ha sido instalado.

import RPi.GPIO as GPIO ModuleNotFoundError: No module named 'RPi'

Para solucionarlo hay que instalar, o reinstalar el módulo python3-rpi.gpio

sudo apt-get -y install python3-rpi.gpio

Mensaje de error /usr/bin/env: ‘python’: No such file or directory

Al intentar implementar un botón de apagado para la Raspberry Pi2 en el que tengo instalado Ubuntu Server, al lanzar el servicio de un ejecutable escrito para Python 3, me encontré con el siguiente error.

/usr/bin/env: ‘python’: No such file or directory

La solución encontrada ha sido realizando la instalación del paquete python-is-python3

sudo apt-get install python-is-python3

Mensaje de error sudo: unable to resolve host ubuntu: Name or service not known

En mi caso me ocurrió en una Raspberry en la que había instalado Ubuntu Server. Pero puede que les ocurra al invocar el comando sudo. No es problematico, por que el comando era ejecutado con privilegios de administrador, pero es molesto que cada vez realices una tarea, salga un mensaje de error

sudo: unable to resolve host ubuntu: Name or service not known

Para resolverlo basta con cerciorarse el nombre que le hemos dado a la máquina

hostname

Y añadir una línea que falta en el archivo /etc/hosts

sudo nano /etc/hosts

Justo debajo de 127.0.0.1 localhost añadiremos una nueva línea similar a la anterior pero con el nombre de nuestro hosts

127.0.0.1 nombre_del_hosts

Borrar los datos GPS de nuestras fotografías

Compartimos multitud de fotografías en redes sociales, por correo electrónico, o las publicamos en nuestro blog o página web personal. Y la vez compartimos la ubicación, o datos GPS de donde se han tomado esa fotografía. Si esa foto ha sido tomada en nuestra casa, estamos compartiendo donde se encuentra. Y la información que subimos en internet nunca se borra.

Al compartir las fotografías, compartimos una información visual y datos sobre cuándo y cómo fue tomada, en forma de etiquetas llamada Exif que puede contener:

- Resolución

- Tipo de archivo

- Velocidad del obturador/tiempo de exposición/ISO

- Rotación de imagen

- Fecha/hora

- Balance de blanco

- Miniatura

- Distancia focal

- Flash

- Objetivo

- Tipo de archivo

- Tipo de cámara

- Software utilizado

- Tiempo de grabación y, si es necesario, etiquetado GPS

Para borrar todos estos datos que no queremos compartir en público, utilizaremos el conjunto de herramientas ImageMagick para la manipulación de imágenes desde la linea de comandos.

En concreto utilizaremos el comando mogrify y para ello deberemos tener instalado previamente las aplicaciones contenidas en ImageMagick.

mogrify -strip mi_archivo_fotografico.jpg

ImageMagick, manipulación y conversión de imágenes

- Procesamientos por lote de varias imágenes.

- Conversión de formato de una imagen, admite más de 200.

- Crear un GIF con una secuencia de imágenes.

- Encriptar o desencriptar una fotografía, que no queremos que sea vista por ciertas personas

- Borrar los datos Exif de una fotografía que vamos a compartir en redes sociales y no queremos que se sepa dónde la hemos obtenido.

- Transformar: Cambiar el tamaño, rotar, escalar, recortar, voltear una imagen.

sudo apt install sudo apt install imagemagick

¿Son impermeables mis gadgets?

Cuando era pequeño, siempre llegaba algún amigo dandonos envidia con su nuevo reloj. Y una de los datos que queríamos saber si se podía meter en el agua y a que profundidad le podrías sumergir. Cuando tu compañero te decía que aguanta 100 metros, consideramos que era una exageración. Más que nada porque no le veía a mi amigo bucear más de la profundidad que tendría una piscina, que podrían ser no más de tres metros.

El reloj de mi amigo ya es cosa del pasado y hemos dado el salto a los smartwatch que son capaces de además de darnos la hora, controlar nuestro pulso, pasos recorridos, distancia ... Y que les utilizamos en nuestras actividades deportivas, soportando humedad y polvo.

El grado de protección de un gadgets viene indicado por el anagrama IP Ingress Protection o Protección de penetración de agentes externos. Que capacidad tiene nuestro producto para impedir que agresiones externas penetren en el. A este anagrama le acompañan, por lo general dos números que indican el grado de protección que desarrollaremos más adelante.

En este caso en el embalaje del altavoz me está indicando que tiene una IP X7, que es resistente al agua, y que puedo usarlo en la playa , en la piscina o en la nieve. ¿Pero lo puedo sumergir en el agua? ¿O solo me aguanta el ambiente húmedo? ¿En el dibujo parece que lo puedo meter en el agua 😦?

El grado de protección IP hace referencia a la norma internacional CEI 60529 Degrees of Protection confeccionada por la IEC (Comisión Electrotécnica Internacional). Al realizar pruebas estandarizadas nos permiten conocer cuál es el grado de protección de nuestro accesorio, ante la penetración de partículas y líquidos en el mismo, y saber en qué ambiente podemos y no, utilizarlo si que se averíe.

IP _ _

El primer dígito, determina el grado de protección contra partículas. Entre un mínimo de 0, sin protección y 6 que es la máxima protección:

- IP X_ No ha sido probado

- IP 0_ Ninguna protección

- IP 1_ Aparatos protegidos contra cuerpos sólidos de dimensiones superiores a 50mm

- IP 2_ Aparatos protegidos contra cuerpos sólidos de dimensiones superiores a 12mm

- IP 3_ Aparatos protegidos contra cuerpos sólidos de dimensiones superiores a 2,5mm

- IP 4_ Aparatos protegidos contra cuerpos sólidos de dimensiones superiores a 1mm

- IP 5_ Aparatos protegidos contra el polvo

- IP 6_ Aparatos completamente protegidos contra el polvo

Retomando la protección de nuestro altavoz IPX7. No se le han realizado las pruebas de penetración de partículas. Es decir que si lo llevo a la playa es posible que se pueda llenar de arena y funcionar mal y/o dejar de hacerlo. 😱. Si lo llevo a la playa habrá que tener cuidado.

Listar usuarios en Linux

Si necesitamos acceder al listado de usuarios autorizados en nuestro sistema accederemos al archivo

/etc/passwd

Si solo queremos realizar una consulta, no accederemos con los privilegios de administrador. Cualquier cambio accidental que hagamos, puede afectar gravemente al sistema

nano /etc/passwd

Cada línea nos mostrará los usuarios de nuestro sistema y por cada columna separada por el carácter

:

Información del usuario

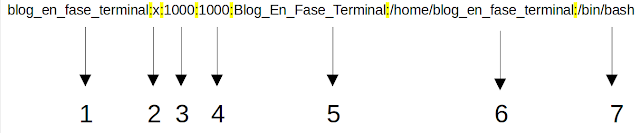

blog_en_fase_terminal:x:1000:1000:Blog_En_Fase_Terminal:/home/blog_en_fase_terminal:/bin/bash

- Username: Se usa cuando el usuario iniciar sesión. Debe tener entre 1 y 32 caracteres de longitud.

- Password: Un carácter x indica que la contraseña cifrada

- User ID (UID): A cada usuario se le debe asignar una ID de usuario (UID). UID 0 (cero) está reservado para root y los UID 1-99 están reservados para otras fuentes predefinidas. Otros UID 100-999 están reservados por sistema para fuentes / grupos administrativos y del sistema.

- Group ID (GID): La ID de grupo principal (almacenada en / etc / archivo grupal)

- User ID Info (GECOS): El campo de comentarios. Le permite agregar información adicional sobre los usuarios, como el nombre completo del usuario,

- Home directory: La ruta absoluta al director en el que estará el usuario cuando abra sesión, y el directorio donde se ubicarán sus archivos personales. Si este director no existe, el director de usuarios se convierte en /

- Command/shell: La ruta absoluta de un comando o shell (/ bin / bash).