Utiq, antes llamado Trustpid o conocido también como supercookie.

Utiq es una empresa europea enfocada en AdTech

AdTech es un término que se refiere a la tecnología publicitaria, es decir, el software y las herramientas que los anunciantes utilizan para comprar, gestionar y analizar la publicidad digital. La AdTech permite a los anunciantes llegar a las audiencias adecuadas, mostrar anuncios relevantes y medir el rendimiento de sus campañas.

que ofrece un Servicio de Consentimiento Auténtico

Un servicio de consentimiento auténtico es una herramienta que permite a los usuarios expresar su voluntad sobre el uso de sus datos personales para fines publicitarios. Se trata de un sistema que garantiza la transparencia, la privacidad y el control de los datos de los consumidores, respetando la normativa europea de protección de datos (RGPD)

El Reglamento General de Protección de Datos (RGPD) es el reglamento europeo relativo a la protección de las personas físicas en lo que respecta al tratamiento de sus datos personales y a la libre circulación de estos datos en la UE y el Espacio Económico Europeo (EEE)

, impulsado por las compañías de telecomunicaciones, para habilitar un marketing digital responsable, en el que cada persona tiene el control y la elección sobre su privacidad.

Nuestro servicio no nos permite acceder a ningún dato que las compañías de telecomunicaciones puedan tener sobre cualquier usuario.

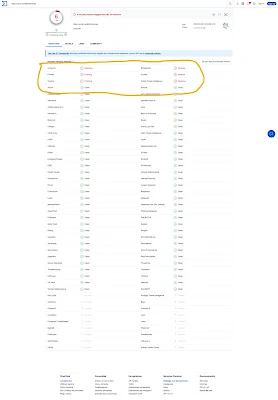

Es un servicio creado por las operadoras europeas:

- Movistar

- Orange

- Vodafone

- Deutsche Telekom

- Movistar

- Orange

- Jazztel

Básicamente te están cobrando por utilizar su red móvil obtener beneficios vendiendo y realizando un marketing con tus datos de navegación. Esto ultimo con tu consentimiento, pero y si no estoy de acuerdo o quiero cambiar de opinión, como puedo revocar esos permisos:

Tú tienes el control

Utiq consenthub te ofrece la posibilidad de administrar, desde un solo lugar y en cualquier momento, todos los consentimientos dados a los sitios web asociados con Utiq.

Los sitios web asociados incluyen los medios de comunicación y las marcas que han habilitado el uso del Servicio de Consentimiento Auténtico de Utiq.

En consenthub, encontrarás toda la información y las herramientas necesarias para tomar decisiones informadas sobre cómo, por qué y quién puede acceder y utilizar tus datos.

Si eres usuario de telefonía móvil de una de estas compañías:

- Movistar

- Orange

- Jazztel

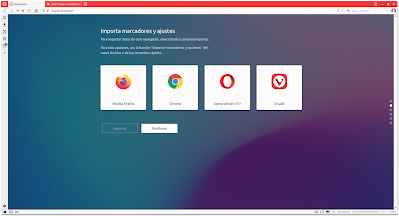

Puedes revocar tu consentimiento de publicidad personalizada, a través de tu teléfono móvil, utilizando la red móvil, de forma exclusiva, sin utilizar otras redes wifi. Accediendo a la pagina:

Una vez dentro, localizar el botón Acceder a tu consenthub y seguir los paso que indiquen

Aunque ofrezcas tu consentimiento explicito ¿Es moralmente aceptable que una compañía de telefonía móvil a la que tu estas pagando para obtener acceso a Internet, este obteniendo a mayores un beneficio económicos con tus datos de navegación, sin que tu obtengas ningún compensación?