Las conexiones Wifi a través de la banda 2,4 Ghz son las más utilizadas y solo dispone de 13 canales y se encuentran solapados.

Imagínate trece aulas del colegio, en el cual las paredes son de papel, tu oyes a tu compañeros de las aulas de al lado, y ello te oyen a ti. Todas las clases están masificadas y todos los alumnos tienen su profesor particular con el que quieren hablar y se encuentra a la otra punta del aula. He incluso hay profesores que tienen varios alumnos a los que atender. Aunque se impusiera turnos para hablar entre los alumnos y profesores y entren las distintas clases adyacentes, poder mantener una conversación fluida seria inviable.

Esto es lo que ocurre cuando nos encontramos en la casa de nuestro bloque y pensamos que nuestra wifi no funciona, o que la velocidad que nos prometió nuestro operador de fibra no es la que habíamos contratado.

Cuando instalaba fibra óptica en hogares, el cliente me comentaba que había cambiado de compañía por que la wifi le iba muy lenta. Realizando un estudio del espectro de su vivienda les comentaba que no era problema del operador, sino de la saturación del espacio utilizado para la wifi 2,4Ghz. Vamos que había mucha gente a su alrededor utilizando esta banda y que era imposible encontrar una canal libre, y que por eso tenían la sensación de que Internet les iba lento.

¿Como saber si tengo muchas wifis alrededor y esto pueda influir en mi conexión?

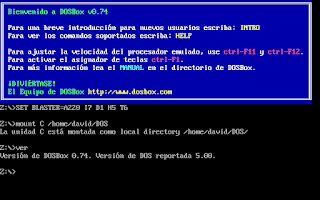

Hay distintas aplicaciones para móvil y ordenador que realizan un barrido y te muestran en una gráfica las distintas redes que se encuentran en tu entorno y la potencia con la cual las estas recibiendo. Otra forma más sencilla es ver en tu smartphone, por ejemplo, en el menú de conexión a otra red wifi, cuantas redes ha conseguido localizar. En cualquiera de los casos, el numero es muy alto, es posible que no te funciones la wifi correctamente sea por saturación del espectro. Y esto sea la causa de una gran latencia o una baja velocidad de Internet.

Las soluciones son varias pero ninguna es mágica, todas tienen algo en contra.

Conectar nuestros equipos mediante cable estructurado.

Requiere de una inversión, tanto de adaptadores red, cables UTP, FTP conectores RJ45, sujeciones para las paredes, organizadores. Adquisición de switch, hub y routers

Infraestructura: no todas las viviendas disponen de canalización para enlazar las distintas estancias con el router. Y si se realiza en exterior es anti-estético: sujetar los cable por las paredes, realizar agujeros pasa muros.

Utilización de otras bandas y otros estándares Wifi 5Ghz y/o 6Ghz

El talón de alquiles de la utilización de estas bandas es la cobertura, Es menor, no nos afectará las conexiones inalámbricas de nuestros vecinos, pero tendremos que estar cerca de nuestro router para poder tener conexión a internet.

No todos los dispositivos (televisión, teléfonos móviles, relojes, vídeo consolas) tienes acceso a estas bandas, y los dispositivos lot suelen utilizar las banda 2,4Ghz.

Las operadores suelen pedir un complemento económico por un router con la banda 6Ghz

Cambiar de ubicación el router a una habitación más favorable. Cerca de ordenadores o televisión que te permita una conexión mediante cables preconectorizados. Aléjate de ventanas, e intenta buscar el centro de la casa.

Una vez que te han colocado la fibra, es muy complicado y costoso cambiarlo de sitio, deberías realizar una planificación previa antes de la llegada del operario que te va a instalar la fibra óptica.

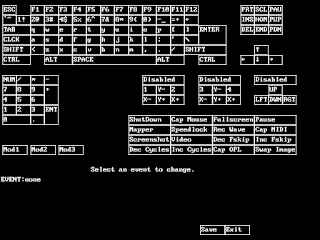

Acceder la configuración del router y configurar la elección en Auto del canal de utilización de la wifi. Esto permitirá a este, la optimización del canal menos saturado.

Habilitar en el router la configuración Band Steering para aquellos dispositivos que puedan conectarse a distintas topologías de redes wifi, 2,4Ghz o 5Ghz.

Otra de las soluciones, aunque no lo veo muy viable, seria realizar un aislamiento electromagnético en casa. Aunque si es viable el coste económico seria alto. Y si llegara a ser efectivo, te quedarías sin cobertura del móvil.

Aunque las conexiones inalámbricas tienen muchas ventajas, también las hace muy populares a la hora de su utilización. Esto provoca que el espacio asignado se encuentre saturado, Siempre que sea posible tendremos que utilizar tecnologías en las cuales la trasmisión de datos se realice a través de cable y/o fibra óptica dentro de nuestra vivienda y/o negocio. O la utilización de bandas o estándares wifi con menor cobertura que tengan menos afectación de redes cercanas. No te fíes de los operadores de fibra que ofrezcan la wifi de mayor cobertura y las más rápida. Nadie te puede garantizar que en un entorno real su router pueda conectarse correctamente con nuestros dispositivos.